前面写过一篇文章介绍了不买高防 IP,照样抵挡 DDoS 攻击(IP 篇),如果攻击的是域名(CC),那么...

本文适用场景:攻击的是 web 网址而非 IP,来源有许多各地的 IP 地址,每个 IP 地址每小时只有若干请求,但整个网站每分钟有数万请求量。

《小白鼠A》(贵)

阿里云有一款产品叫“Web 应用防火墙”,开通并接入云产品,试用按量付费即可。

在防护配置-Web核心防护 中可配置各种规则,譬如:

“自定义规则”可添加网址/UA/IP/Cookie/等中包含某些关键词的请求;

“区域封禁”可按地区来限制请求;

另外还有“CC防护”等各种实用规则。

添加规则后记得关联实例。

配置完成后可在总览页面查看请求情况,如果攻击停止可关闭防火墙。

试用了12小时,平均每分钟请求2-5万次,消耗 15000SeCU,费用大概是750元。

《小白鼠B》(推荐)

阿里云有一款产品叫“边缘安全加速 ESA”,开通接入域名(注意填写域名时不要写 www)。

创建购买成功后会有一个 CNAME 域名,解析生效。配置 HTTPS 证书。

打开“我正在遭受攻击”,开启后站点进入严格防护模式,默认对所有 HTTP 请求做滑块挑战。这是非常能节省费用的操作,实测开启与不开启的数量相差20倍(具体视攻击强弱)。

另外,ESA 自带的“安全防护-WAF”中若想根据 URL 中包含某个关键词来拒绝请求,需要升级套餐。可以直接在“规则-重定向”设置 302 跳转也能达到类似的效果,但是节省流量的最好办法还是开启滑块。

费用的话,大部费用是由“客户端请求到边缘加速服务器的流量”和“边缘加速服务器响应给客户端的流量”组成的,而且滑块页面不计入流量。可免费试用。

在开启滑块的情况下,1分钟产生10M流量,基础版包含的50GB可以用3天。标准版(500GB)375元可以用一个月。(以我站实测为例,各站情况不同)。

具体费用在“计费管理-套餐管理-套餐总量 (月)- ”查看。超过套餐的流量会使用CDN流量包抵扣。

”查看。超过套餐的流量会使用CDN流量包抵扣。

ECS 获取客户端 IP 的问题有两种解决方案,1. 设置四层代理分析(企业版),2. 设置重定向规则,重定向到直接解析到该网站的另一个域名。

为了尽量减少滑块对用户体验的影响,建议加白名单:ESA-站点-安全防护-WAF-白名单规则,譬如添加省份规则,跳过全部规则(包括滑块)。

其它问题:滑块会拒绝蜘蛛?

其它相似产品:Cloudflare、腾讯云 EdgeOne。

----------------下面是停站维护时显示临时页面的做法----------------

被攻击期借用阿里云 OSS/CDN 显示“维护中”页面的方法。

1.

首先让 AI 快速生成一个维护中的页面,上传到 OSS。

虽然这个文件有一个对应的 CDN 链接,但是域名解析使用“显性 URL”模式并不能正常访问到这个页面。

2.

在阿里云 CDN 添加一个域名(也就是网站域名),会生成一个 CNAME 域名,网站域名 CNAME 到这个域名上。

配置这个 CDN 域名的 OSS 实例、HTTPS 等信息。

这样生效后,访问网站域名就能请求到这个 OSS 上了。

3.

但是它并不像网站一样有默认文档,需要添加重写规则。

打开 CDN-域名管理-缓存配置-重写访问URL,添加,添加重写规则。

例:如果目标页面路径是 https://域名/index.html,那么重写规则就是:

^/(?!.*index\.html$).*$也就是把所有除 /index.html 以外的路径全部重写到 /index.html。

4.

下一步只要观察这个域名的实时流量和带宽,如果攻击停止了,将域名解析回 ECS。

CDN-统计分析-实时监控-访问数据-选择域名-查询。

nginx 配置文件中不能随意嵌套 if,而且 if 中也没有 and 和 or 逻辑,不过可以借用变量来实现:

set $a "";

if ($request_uri ~* "action=postreview")

{

set $a "${a}1";

}

if ($http_referer !~* "^https?://([^/]+\.)?domains\.com([:/?#]|$)")

{

set $a "${a}1";

}

if ($a = '11')

{

return 403;

}

fastcgi...上例中实现了 url 中包含 action=postreview 且来源不是本站的情况拒绝访问。

一般放在 fastcgi 所在 location,譬如宝塔面板的 enable-php-xx.conf 文件中。

在MySQL中,没有单条SQL语句能直接优化和修复所有表。不过,有以下两种常用方法可以实现这个需求:

1. 使用MySQL命令行工具:

mysqlcheck -u root -p --auto-repair --optimize --all-databases这条命令会提示输入密码,然后自动修复并优化所有数据库中的所有表。

2. 如果确实需要在MySQL客户端内执行,可以生成批处理语句:

SELECT CONCAT('OPTIMIZE TABLE ', table_schema, '.', table_name, '; REPAIR TABLE ', table_schema, '.', table_name, ';')

FROM information_schema.tables

WHERE table_schema NOT IN ('information_schema','mysql','performance_schema','sys');执行此查询后,复制结果中的所有语句再执行。

注意:执行表优化和修复操作需要相应权限,且在高负载生产环境中应谨慎操作,最好在低峰期进行。

今天发现在 .NET Framework 和 .NET 9 中使用 System.Uri.EscapeDataString() 方法对字符串进行编码,会产生不同的结果。

譬如“(”符号,前者视其为非保留字符,不进行转义,后者视为保留字符,转义为“%28”。

原因是 .NET Framework 4.8 主要遵循 RFC 2396,而 .NET 9 遵循 RFC 3986。

在跨平台签名验证场景中,对 URL 编码的一致性要求极高,任何细微差别都会导致签名校验失败。

以下是以 RFC 3986 标准为核心、优先使用各平台内置的高一致性方案。

对于 .NET 9,直接使用 Uri.EscapeDataString()。

string encodedData = System.Uri.EscapeDataString(dataToEncode);对于 .NET Framework,以下是一个遵循 RFC 3986 严格标准的自定义编码方法示例。

static string Rfc3986EscapeDataString(string input)

{

// 定义 RFC 3986 中明确的未保留字符集(不编码)

var unreservedChars = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789-_.~";

var result = new StringBuilder();

byte[] data = Encoding.UTF8.GetBytes(input); // 统一转换为 UTF-8 字节

foreach (byte b in data)

{

char currentChar = (char)b;

// 如果是未保留字符,直接输出

if (unreservedChars.IndexOf(currentChar) != -1)

{

result.Append(currentChar);

}

else

{

// 否则,进行百分号编码(%XX,大写)

result.Append('%').Append(b.ToString("X2"));

}

}

return result.ToString();

}对于 PHP,直接使用内置的 rawurlencode() 函数。这个函数的设计初衷就是严格遵循 RFC 3986 标准。

$encoded_data = rawurlencode($data_to_encode);对于 JavaScript,encodeURIComponent 函数严格遵循 RFC 3986 标准。

let encodedData = encodeURIComponent(dataToEncode);重要提示:无论使用哪种语言,务必在编码前明确指定字符串使用 UTF-8 编码。编码不一致是导致乱码和签名失败最常见的原因之一 。

一般地,应选择尺寸小于显存的大模型版本,且适当冗余。

譬如,显存 8GB,选择尺寸为 5.2GB 的 deepseek-r1:8b。

这样,整个大模型都能被完整地读取到显存中。

若选择 9.0GB 的 deepseek-r1:14b 则显存不足,Ollama 会自动调用系统内存和 CPU 来协同工作,导致推理速度显著下降。

显卡的算力影响生成的速度,模型的参数决定生成的质量。

另外经实测,在 /api/generate 接口的 format 参数中设置返回的 JSON 格式,会缩短生成时间,降低生成质量,可能的原因是强制格式限制了词汇选择空间。

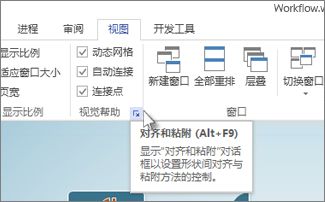

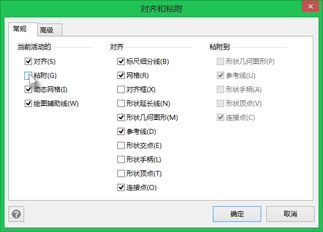

1、在“视图”选项卡上展开“视觉帮助”

2、在“对齐和粘附”对话框中的“常规”选项卡上,在“当前活动”下,清除“粘附”复选框。

3、操作方式

直接拖动连接线的端点仍然是自动粘附至形状的,按住 Alt 再拖动则会在任意位置停留。

此设置的缺点是:无法在鼠标自动依靠形状时自动提示连接线,需要复制已有连接线来达到新建的目的。

查询路径:阿里云控制台 - 费用与成本 - 订购订单 - 企业服务产品订单

查询网址:https://billing-cost.console.aliyun.com/order/list/enterprise/paid

个人整理,仅供参考。具体规格请以官方发布为准。

|  |  |  |  |  |  | |

|---|---|---|---|---|---|---|---|

| 名称 | 万兆路由器BE10000 | BE7000 | BE6500 Pro | BE6500 | 全屋 BE3600 Pro 套装 | 全屋 BE3600 Pro 网线版 | BE10000 Pro |

| 型号 | 主:RN04 子:RN01 | 主:RP01 子:RP03 | |||||

| 上市时间 | 2022.10 | 2023.5 | 2023.10 | 2024.8 | 2024.10 | 2025.5 | 2025.9 |

| 处理器 | Qualcomm 四核 A73 2.2GHz | Qualcomm 四核 A73 1.5GHz | Qualcomm 四核 A53 1.5GHz | Qualcomm 四核 A53 1.1GHz | 主/子: 高通 IPQ5312 四核 1.1GHz | 主/子: Qualcomm Dragonwing N7 | Qualcomm A7 四核 1.8GHz |

| 内存 | 2GB | 1GB | 1GB | 512MB | 主/子:512MB 一说子是 128MB | 主:512MB 子:256MB | 2GB |

| 频段 | 2.4GHz、5.2GHz、5.8GHz | 2.4GHz、5GHz | 2.4GHz、5GHz | 2.4GHz、5GHz | 2.4GHz、5GHz | 2.4GHz、5GHz | 2.4GHz、5.2GHz、5.8GHz |

| 组网 | 混合 Mesh | 混合 Mesh | 混合 Mesh | 混合 Mesh | 混合 Mesh | AC + AP | AI Mesh |

| 天线 | 12根高增益天线 + 12路信号放大器 + NFC内置天线 | 7根外置高增益WiFi天线 + 1根内置高增益WiFi天线 + NFC内置天线 | 6根高增益WiFi内置天线 + 1根蓝牙内置天线 + 1根NFC内置天线 | 6根外置高增益Wi-Fi天线 | 主/子:4根内置天线 | 主:无 子:2根内置双频天线 | 12根高增益天线 + 12路信号放大器 |

| 中枢网关 | 不支持 | 不支持 | 支持 | 不支持 | 主:支持 子:不支持 | 主:支持 子:不支持 | 支持 |

| 蓝牙网关 | 不支持 | 不支持 | 蓝牙 Mesh 1.0 100 台 + 蓝牙 100 台 升级固件后支持蓝牙 Mesh 2.0 | 蓝牙 Mesh 1.0 | 蓝牙 Mesh 1.0 200 台 + 蓝牙 100 台 | 主:不支持 子:蓝牙 Mesh 2.0 | 蓝牙 Mesh 2.0 200 台 + 蓝牙 100 台 |

| 散热 | 主动散热 | 自然散热 | 自然散热 | 自然散热 | 自然散热 | 主:自然散热 子:主动散热 | 主动散热 |

| 接口 | 4×2.5G 1×10G 1×10G SFP+ 1×USB 3.0 | 4×2.5G 1×USB 3.0 | 4×2.5G | 4×2.5G | 主/子: 1×2.5G 3×1G | 主:5×2.5G 子:2×2.5G | 4×2.5G 2×10G 1×M.2 1×USB 3.0 |

| Wi-Fi | Wi-Fi 7 | Wi-Fi 7 | Wi-Fi 7 | Wi-Fi 7 | Wi-Fi 7 | 主:无 子:Wi-Fi 7 | Wi-Fi 7 |

| 价格 | 最新价格 | 最新价格 | 最新价格 | 最新价格 | 最新价格 | 最新价格 | 最新价格 |

表格于 2025 年 10 月整理更新。

如果只考虑支持蓝牙 Mesh 2.0,那么有 BE3600 Pro 网线版 和 BE10000 Pro 可选,搭配其它 Mesh 路由器实现全屋 Wi-Fi 7 覆盖,搭配其它中枢网关或从网关设备实现全屋蓝牙 Mesh 2.0 覆盖。

如果考虑用 Xiaomi 中枢网关 来部署独立的中枢架构,那么选择路由器就没有限制了。

名称中带有“全屋”字样的通常以子母套装形式出售,子母路由配置通常不同。购买两台一模一样的普通 BE 路由器,就相当于组建了一套“不分子母”的 Mesh 套装。

名称中带有“Pro”字样的通常具备中枢网关功能。

在 Linux 上运行 .NET 网站,通过

HttpContext.Connection.RemoteIpAddress获取客户端的 IP 地址,结果是

::ffff:127.0.0.1解决方法:

打开 Program.cs 文件,在 var app = builder.Build(); 之前(尽量往前)添加以下代码:

if (OperatingSystem.IsLinux())

{

builder.Services.Configure<ForwardedHeadersOptions>(options =>

{

options.ForwardedHeaders = ForwardedHeaders.XForwardedFor

| ForwardedHeaders.XForwardedProto

| ForwardedHeaders.XForwardedHost;

// 清除 KnownNetworks 和 KnownProxies,表示信任来自本机的代理(如 Nginx)

options.KnownNetworks.Clear();

options.KnownProxies.Clear();

});

Console.WriteLine("ForwardedHeaders enabled (Running on Linux)");

}然后在 app.UseRouting(); 之前添加以下代码:

if (OperatingSystem.IsLinux())

{

app.UseForwardedHeaders();

Console.WriteLine("UseForwardedHeaders() applied.");

}其中,OperatingSystem.IsLinux() 用于判断只在 Linux 环境中生效,你可以视自身情况作判断。

早前记录过在 CentOS 中部署 ASP.NET Core 网站,现在宝塔面板已经直接支持创建 .NET 网站了,再次记录一下。

本文环境:VS2022、.NET 9、宝塔面板v11。

一、在 VS 中创建一个 .NET 9 网站,项目名称例:WebApplication1

发布选项:

关于“生成单个文件”选项,若勾选,发布后的项目启动文件不带后缀名(.dll),尝试在宝塔面板 v11.0.0 中无法顺利启动。

二、在 Linux 服务器上创建目录:/www/wwwroot/WebApplication1/

将发布后的文件上传到这个目录上,最终的文件结构如下:

三、进入宝塔面板,在 网站-Net项目 中安装 .Net环境管理,这里以 9.0.201 为例:

四、添加项目

项目名称:随意

运行路径:项目所在目录,本例中为:

/www/wwwroot/WebApplication1启动命令:使用 dotnet 命令,dotnet 命令可以不使用全路径(/www/server/dotnet/9.0.201/dotnet),第一个参数是项目启动文件,--urls 是反向代理的服务器和端口。服务器名可以是*也可以是localhost。例:

dotnet WebApplication1.dll --urls=http://*:5000项目端口:与启动命令中的端口号一致

开机启动:一般会勾选

启动用户:尽量用 www,最小权限原则。

正常情况下,网站已启动,如果未启动,检查配置,根据报错内容排查问题。

五、配置网站

添加域名、SSL 证书等。

友情提示:

网站版本更新重新发布后,需要手动重启网站才能生效,习惯于发布到 IIS(会自动生效)的同学要特别注意。

新手尽量以空项目或默认项目来部署,避免因特殊原因导致一系列其它问题。

nginx 反向代理并不会转发所有 Header,需要手动配置。